Drei Themenblöcke beschäftigen den Digitalausschuss am 22.06.2022. Das BMI war zu Gast, um (auf meine Anregung hin) die Position der Bundesregierung zum Thema Chatkontrolle zu berichten. Was man da so hört aus der Bundesregierung ist mindestens verwirrend. Nachdem „Digitalminister“ Volker Wissing sich klar gegen diesen Entwurf einer grundrechtswidrigen EU Verordnung aussprach, gab es von Seiten BMI leider weniger Klarheit. Ob das Recht auf Verschlüsselung (steht im KoaV!) bestehen bleibt, hängt für das BMI wohl auch davon ab, wie man den Verschlüsselungsprozess definiert. Das macht mir Sorgen. Meine Kritik und welche Präventionsmaßnahmen zum Kinderschutz sinnvoller wären – aber null im Entwurf vorkommen – gibts im Video.

WeiterlesenFrage

Kann man die Netze des Bundes nach allgemeinem Stand der Technik jetzt sowie für die nächsten Jahre als sicher, gut gewartet und allgemein in einem guten (verlässlichen und vertrauenswürdigen) Zustand bezeichnen (in der Antwort bitte explizit angeben, ob z.B. sichergestellt ist, dass jede einzelne Komponente aktuelle Sicherheitsupdates erhält, wie vom BSI allgemein gefordert) und wenn nicht, was plant die Bundesregierung an konkreten Maßnahmen, um die Sicherheit und den Zustand der Netze des Bundes und ihre Wartung kurzfristig und mittelfristig zu verbessern (bitte in der Antwort auch die diesbezügliche Einschätzung des BSI übermitteln sowie die spezifizierten Maßnahmen in einer Tabelle mit Zeitrahmen der Umsetzung und Finanzierungsvolumen beschreiben)?

Antwort des Parlamentarischen Staatssekretärs Johann Saathoff vom 07. Juni 2022

Im Rahmen der Netzstrategie 2030 für die öffentliche Verwaltung werden auch die Architekturvorgaben und Architekturlösungen im Hinblick auf die Skalierbarkeit und Performance der Netze des Bundes auf den Prüfstand gestellt und stetig angepasst. Covid-19 hat den Bedarf nach einem übergreifenden Netzverbund (IVÖV) verstärkt. Modern und digital in die Zukunft zu gehen, ist die Herausforderung für die Netze des Bundes (NdB).

Dabei stehen kurzfristige Erweiterungen bei der Performanz der Kundenanschlüsse, aber auch grundlegende Veränderungen von mobilen Einwahllösungen auf der Agenda. Mobile Home-Office Lösungen aber auch mobile Sicherheit für Polizei, Feuerwehr und Rettungsdienst sind Themenbereiche, die die Bundesanstalt für den Digitalfunk der Behörden und Organisationen mit Sicherheitsaufgaben (BDBOS) in der Entwicklung zu IVÖV zukunftsorientiert entwickelt und im Rahmen der Netzstrategie 2030 umsetzen wird. Die entsprechenden Mittelbedarfe sind ständiger Gegenstand der Haushaltsaufstellungsprozesse.

Die BDBOS und der technisch unterstützende Dienstleister (Dt. Telekom) stellen gemeinsam sicher, dass die derzeit gültigen, aktuellen und dem Stand der Technik entsprechenden Informationssicherheitsbelange, u. a. den aktuellen Vorgaben nach dem IT-Grundschutz des BSI entsprechend, eingehalten werden. Das schließt ein, dass aktuelle Sicherheitsupdates entsprechend den Dringlichkeiten und Risiken für die einzelnen Komponenten berücksichtigt werden. Für die Wartung der Komponenten im Netz gibt es einen abgestimmten Wartungsplan, der von der BDBOS und den diesbezüglichen Dienstleistern umgesetzt wird.

Frage

Versteht die Bundesregierung unter einer „durchgängigen Ende-zu-Ende-Verschlüsselung”, die laut Koalitionsvertrag zwischen SPD, BÜNDNIS 90/DIE GRÜNEN und FDP sichergestellt werden soll, auch, dass es keinen zweiten privaten Schlüssel geben darf, sowie die betreffende Kommunikation auch an der Quelle oder beim Empfänger, etwa durch Client-Side-Scanning, nicht überwacht werden darf und wie wird sich die Bundesregierung verhalten, wenn die geplante EU Verordnung „zur wirksamen Bekämpfung des sexuellen Missbrauchs von Kindern” eine anlassunabhängige Überprüfung aller (auch verschlüsselt übertragener) Kommunikationsdaten auf entsprechende Inhalte hin vorsieht? (Drucksachennr. 20/1817, Frage 41)

Antwort des Parlamentarischen Staatssekretärs Johann Saathoff vom 11. Mai 2022

Die Befugnisse der Sicherheitsbehörden sind in den geltenden Gesetzen abgebildet. Darüber hinaus lehnt die Bundesregierung Forderungen nach Schwächung von Verschlüsselungstechnologien

durch Hintertüren, Generalschlüssel oder „zweite private Schlüssel“ ab. Da die EU Verordnung „zur wirksamen Bekämpfung des sexuellen Missbrauchs von Kindern” zum Zeitpunkt der Beantwortung noch nicht veröffentlicht wurde, nimmt die Bundesregierung zu möglichen Inhalten dieser Verordnung keine Stellung.

Originalschreiben vom BMI (geschwärzt)

Mit dem Ziel der Aufklärung reist die ehemalige Facebook-Insiderin und Whistleblowerin Frances Haugen aktuell durch Europa und erklärt passend zur Verhandlung des Digital Services Act in der EU, wie soziale Netze reguliert werden sollten, um zu verhindern, dass sie weiterhin so viel Schaden anrichten, wie z.B. Facebook. Aus gleichem Grund war sie am 06.04.2022 zu Gast im Digitalausschuss des Bundestages.

Weiterlesen

In einem Spiegelinterview vom 18.03.2022 sprach sich Bundesinnenministerin Faeser dafür aus, über das im Koalitionsvertrag verankerte Verbot von Hackbacks neu zu diskutieren, da man nach dem Krieg Russlands gegen die Ukraine „Fragen unserer Sicherheit nicht ideologisch, sondern realistisch betrachten“ müsse.

Davor warnt die digitalpolitische Sprecherin der Linksfraktion im Bundestag, Anke Domscheit-Berg und erklärt:

Weiterlesen

In einer digitalen Gesellschaft wird IT-Sicherheit immer wichtiger und die Abhängigkeit von funktionierender IT immer größer. Jedes Jahr steigen die Zahlen der Cyberangriffe. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) warnt in seinem Lagebericht und weist darauf hin, dass täglich über 300.000 neue Schadsoftwarevarianten entdeckt werden. Die größte Gefahr sieht das BSI in sogenannten Ransomeware-Attacken, bei denen Schadsoftware die Daten verschlüsselt und Geld in Form von Kryptowährungen erpresst und/oder Daten geleakt werden sollen. Auch in Deutschland waren bereits ganze Landkreise, Kommunen, sogar Krankenhäuser und Universitäten betroffen.

WeiterlesenFrage

Wie viele IT-Sicherheitsstellen sind derzeit in den Bundesministerien und deren nachgeordneten

Behörden besetzt und wie viele unbesetzt (bitte jeweils nach Bundesministerien

inklusive der jeweils nachgeordneten Behörden analog zur Antwort der Bundesregierung

auf meine Schriftliche Frage 23 auf Bundestagsdrucksache 19/26785

aufschlüsseln)? (BT-Drucksache 20/833, Nr. 45)

Antwort des Parlamentarischen Staatssekretärs Saathoff am 25. Februar 2022

Zu den sehr heterogenen Antworten der Ressorts und der besonderen Bedeutung

des Bundesministeriums des Innern und für Heimat mit seiner Abteilung für Cyberund

Informationssicherheit (CI) sowie dem Bundesamt für Sicherheit in der Informationstechnik

(BSI) als nachgeordnete Fachbehörde für Informationssicherheit wird erneut

auf die Beantwortung Ihrer Schriftlichen Frage mit der Arbeits-Nr. 1/391 aus Januar

2020 verwiesen. Die Bundesregierung ist nach sorgfältiger Abwägung erneut der Auffassung, dass

eine Beantwortung der Frage für das Bundesamt für Verfassungsschutz (BfV) aus

Gründen des Staatswohls nicht erfolgen kann. Angaben zur Stellenverteilung, die

über die im Verfassungsschutzbericht gem. § 16 Abs. 2 Bundesverfassungsschutzgesetz

genannten Strukturdaten hinausgehen, sind – aus Gründen der operativen Sicherheit

– nicht angezeigt. Die erbetenen Auskünfte sind geheimhaltungsbedürftig, weil sie Informationen enthalten,

die im Zusammenhang mit der Arbeitsweise und Methodik des BfV und insbesondere

dessen Analysemethoden stehen. Die erbetenen Auskünfte betreffen wesentliche

Strukturelemente des BfV. Aus ihrem Bekanntwerden könnten sowohl

staatliche als auch nichtstaatliche Akteure Rückschlüsse auf Personalentwicklung im

Bereich IT-Sicherheit, Modus Operandi, die Fähigkeiten und Methoden des BfV ziehen.

Dadurch wird die Aufgabenerfüllung der Nachrichtendienste beeinträchtigt, was

wiederum für die Sicherheit und die Interessen der Bundesrepublik nachteilig wäre.

Dieses, wenn auch geringfügige, Risiko des Bekanntwerdens im Falle einer eingestuften

Beantwortung der Frage kann – auch unter Berücksichtigung des hohen Stellenwerts

des parlamentarischen Fragerechts – nicht hingenommen werden. Die in den Bundesministerien inklusive der ihnen nachgeordneten Behörden besetzten und unbesetzten Stellen im Bereich IT-Sicherheit können der nachstehenden Übersicht (s. pdf am Ende) entnommen werden.

Antwortschreiben im Original (pdf)

Fußnoten:

1) Eine Stelle wird zum 1.4.2022 besetzt

2) Drei weitere Stellen sind beantragt

3) Hiervon werden zwei demnächst besetzt, zwei sind im Bewerbungsverfahren, eine ist ausgeschrieben

und bei drei weiteren wird die Ausschreibung vorbereitet.

4) Es wurde nur das IT-Sicherheitsmanagement betrachtet. Stellenanteile für die operative IT-Sicherheit

und fachliche Aufgaben zur IT-Sicherheit (z.B. IT-Sicherheit bei der Energieregulierung & Telekommunikation) wurden für das Ressort BMWK nicht erfasst.

5) Zahlen nur für die nachgeordnete Behörde BBR. Das BMWSB wurde erst mit Organisationserlass

des Bundeskanzlers vom 8. Dezember 2021 im Dezember 2021 gegründet.

Das BMWSB befindet sich daher noch im Aufbau. Erst im weiteren Verlauf der Aufbauarbeiten werden

daher belastbare Aussagen zur Stellenbesetzung bzw. zu deren Nichtbesetzung möglich sein.

Frage

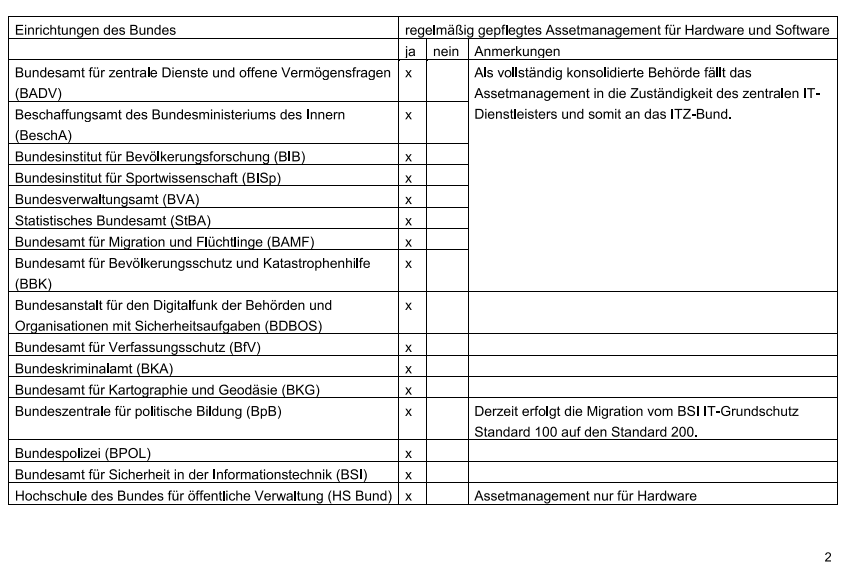

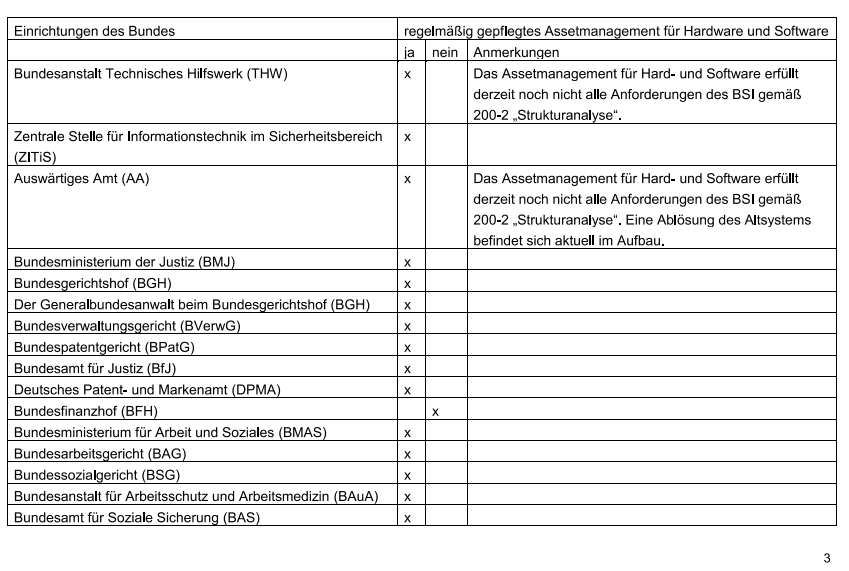

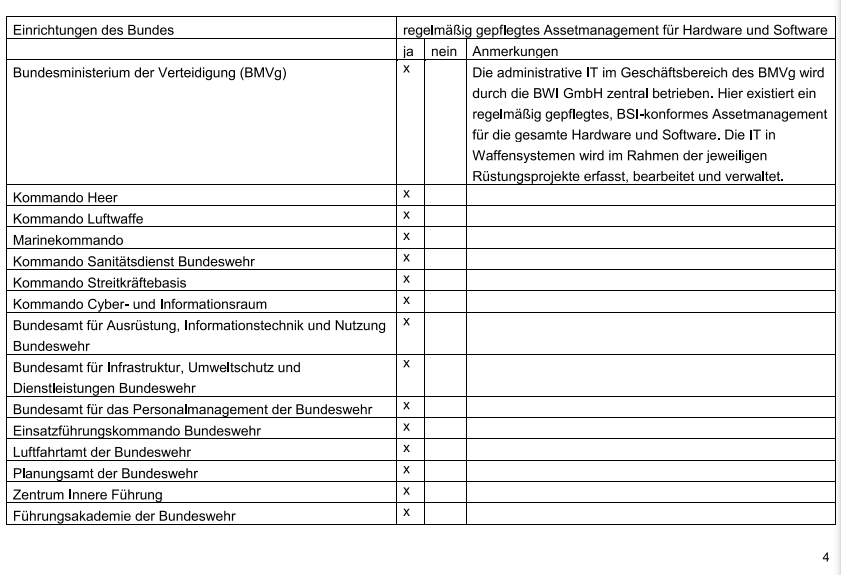

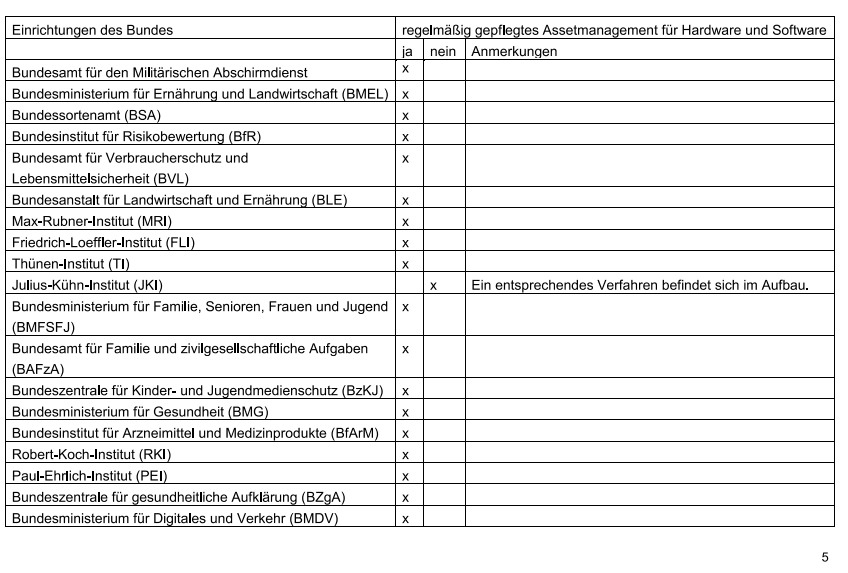

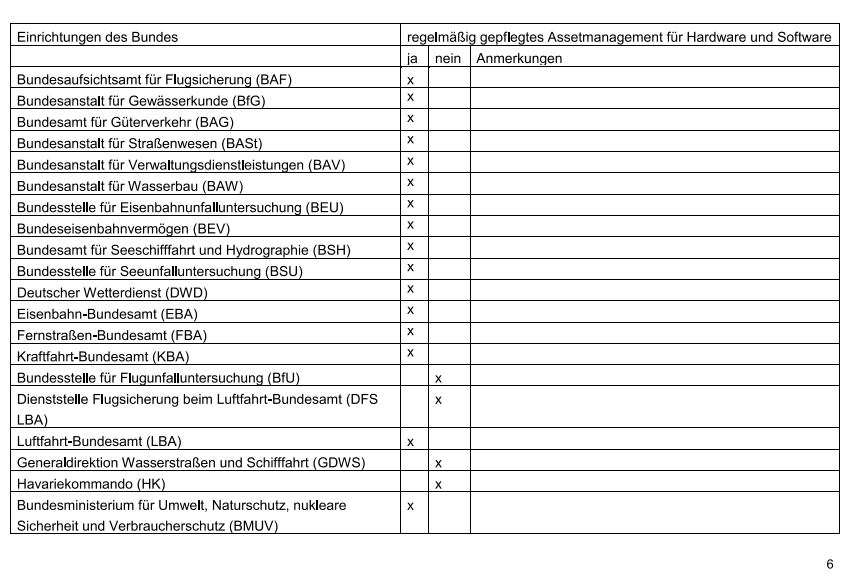

Welche Einrichtungen des Bundes (Bundesministerien und Bundeskanzleramt, inkl. nachgeordneter Behörden) haben kein regelmäßig gepflegtes Assetmanagement für Hardware und Software,

und welche der Stellen, die über ein solches verfügen, erfüllen nach eigener Einschätzung die Anforderungen des Bundesamtes für Sicherheit in der Informationstechnik (BSI) an ein solches Assetmanagement?

Wird die Strategie zur Implementierung von Building Information Modeling bei der Deutschen Bahn (hier insbesondere bei DB Netz) vor allem kostendeckend/kommerziell (Monetarisierung) oder auch unter Berücksichtigung des Aspekts der Daseinsfürsorge (Open by default) vorangetrieben, und in welcher Art und Weise werden die gesammelten Daten (z. B. in Form eines Katalogs, eines Datenraums, einer Datendrehscheibe oder offener Schnittstellen) zur Verfügung gestellt? (BT-Drucksache 20/534 Frage 36)

Antwort des Parlamentarischen Staatssekretärs Johann Saathoff vom 25. Januar 2022

Unter Einrichtungen des Bundes i. S. der Abfrage werden das Bundeskanzleramt (BKAmt), alle Bundesministerien sowie ihre unmittelbaren Geschäftsbereichsbehörden verstanden. Dem Bundesministerium für Bildung und Forschung (BMBF) und dem Bundesministerium für wirtschaftliche Zusammenarbeit und Entwicklung (BMZ) ist kein entsprechender Geschäftsbereich zugeordnet.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat keine Definitionen für ein „Assetmanagement für Hardware und Software“ veröffentlicht, fordert jedoch im Rahmen des BSI Standards 200-2 IT Grundschutz eine Strukturanalyse (s. www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/BSI_Standards/standard_200_2.pdf, Kapitel 8.1) und die Umsetzung entsprechender Maßnahmen zum Schutz der in der Strukturanalyse identifizierten Geschäftsprozesse, Informationen, Anwendungen, IT- und ICS-Systeme, Räume und Kommunikationsnetze. Der Umsetzungsplan Bund 2017, Leitlinie für Informationssicherheit in der Bundesverwaltung (UP Bund, www.bmi.bund.de/SharedDocs/downloads/DE/publikationen/themen/it-digitalpolitik/up-bund-2017.html;jsessionid=634452FC169506E453C281F37876A1CE.1_cid295), verpflichtet alle Ressorts und Bundesbehörden zur Umsetzung des IT-Grundschutzes. In der als Anlage beigefügten Übersicht sind die Einrichtungen des Bundes genannt, die über ein regelmäßig gepflegtes Assetmanagement für Hardware und Software verfügen bzw. nicht verfügen. Die Übersicht gibt die im Rahmen der geltenden Fristen ermittelbaren Ergebnisse wieder und ist insoweit sowohl qualitativ wie quantitativ mit Unsicherheiten behaftet.

Frage

Welche Prüfprovider sind für die Zertifikatprüfung bei Ticketbuchungen über die Corona-WarnApp (seit Version 2.15, siehe genauere Beschreibungen: www.coronawarn.app/de/blog/2021-12-20-cwa-2-15/) bisher in Deutschland zugelassen, und wird das Impfzertifikat einem User/einer Userin so zum Prüfprovider übertragen, dass es dort zur Prüfung in vollständiger Form vorliegt? (BT-Drucksache: 20/428, Frage 44)

Antwort des Parlamentarischen Staatssekretärs Dr. Edgar Franke vom 10. Januar 2022

Eine vorläufige Zulassung für den Testbetrieb eines Onlineverifikationsdienstes hat der Anbieter T-Systems International GmbH erhalten. Im Rahmen des Testbetriebs kann die Corona-Warn-App noch nicht von der Öffentlichkeit zur Validierung genutzt werden. Die endgültige Zulassung ist von der abschließenden Bewertung des Testbetriebs und von der abschließenden Prüfung durch den Bundesbeauftragten für den Datenschutz und die Informationsfreiheit abhängig. Die vollständige Spezifikation eines Onlineverifikationsdienstes wurde in Form einer EU-Guideline erstellt. Diese ist im Internet veröffentlicht: https://ec.europa.eu/health/sites/health/files/ehealth/docs/covid-certificate_traveller-onlinebooking_en.pdf. Diese Guideline sieht vor, dass das vollständige Impfzertifikat durch die Corona-Warn-App bzw. die CovPass-App ausschließlich zum Onlineverifikationsdienst übertragen wird. Der Ticketanbieter hingegen erhält nur das Ergebnis der Prüfung. Nach der Prüfung werden die Zertifikate beim Onlineverifikationsdienst wieder gelöscht.

Bundestagsbüro

Anke Domscheit-Berg, MdB

Platz der Republik 1

11011 Berlin